近日,Check Point的研究人员在报告中揭示了一个针对德国汽车制造业企业的长期恶意软件攻击活动。攻击目标包括多家德国汽车制造商和汽车经销商,攻击者通过克隆该领域各企业的合法站点,注册了多个相似的域以供攻击使用。

此活动中使用的各种相似域

这些网站用于发送以德语编写的网络钓鱼电子邮件,并托管下载到目标系统的恶意软件有效负载。根据该报告,攻击活动于2021年7月左右开始(也可能是3月),目前仍在进行中。

01

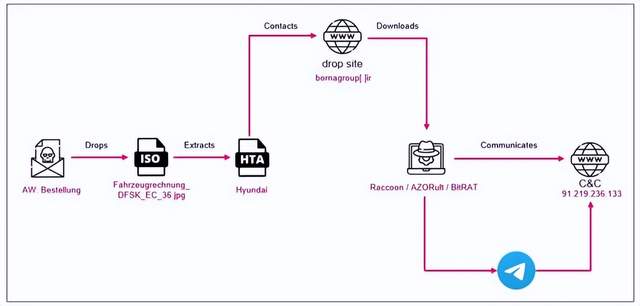

恶意软件感染链始于发送给特定目标的电子邮件,其中包含能够绕过互联网安全控制的ISO映像文件。

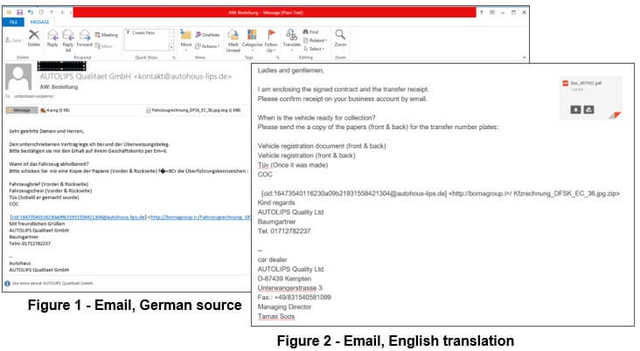

例如,下图的网络钓鱼电子邮件假装包含汽车转账收据,发送给目标经销商。

Check Point发现的恶意电子邮件之一

其中还包含一个HTA文件,该文件中有通过HTML走私运行的JavaScript或VBScript代码。

通用感染链

这是所有技能级别的黑客都经常使用的技术,从依赖自动化工具包的“脚本小子”到部署自定义后门的国家黑客。

当受害者看到通过HTA文件打开的诱饵文档时,恶意代码会在后台运行,获取并启动恶意软件有效负载。

安全研究人员指出:“我们发现了这些脚本的多个版本,一些触发PowerShell代码,一些经过混淆处理,以及其他纯文本版本。它们都下载并执行各种MaaS(恶意软件即服务)信息窃取程序。”

此活动中使用的MaaS信息窃取器各不相同,包括Raccoon Stealer、AZORult和BitRAT。这三个都可以在网络犯罪市场和暗网论坛上购买。

在HTA文件的更高版本中,运行PowerShell代码以更改注册表值并启用Microsoft Office套件上的内容。这使得攻击者无需诱骗接收者启用宏,从而降低有效负载丢弃率。

02

Check Point表示可以追踪到有14个德国汽车制造行业的相关组织遭到攻击,但是报告中没有提到具体的公司名称。

信息窃取有效载荷被托管在伊朗人注册的网站(“bornagroup[.]ir”)上,而同样的电子邮件被用于钓鱼网站的子域名,例如“groupschumecher[.]com”。

威胁分析人员找到了不同的针对西班牙桑坦德银行客户的网络钓鱼活动链接,支持该活动的网站被托管在伊朗的ISP上。

威胁行为者的基础设施

总而言之,伊朗威胁行为者很有可能策划了这场运动,但Check Point没有足够的证据证明其归属。

最后,关于活动的目标,它很可能是针对这些公司或其客户、供应商和承包商的工业间谍活动或BEC(商业电子邮件泄露)。

报告链接:

https://blog.checkpoint.com/2022/05/10/a-german-car-attack-on-german-vehicle-businesses/

来源 GoUpSec