8月17日,国务院发布《关键信息基础设施安全保护条例》。《条例》将于9月1日起施行。《条例》要求对关键信息基础设施实行重点保护。

(来源:新华社)

新冠疫情暴发后,全球医疗健康数据频繁受到黑客攻击,国内开始重视医疗健康数据的价值,希望通过立法、加强监管等多维度方式提升医疗健康数据的整体安全水平。

(来源:经济参考报)

中央网信办会同有关部门深入推进摄像头偷窥等黑产集中治理工作,督促各类平台清理相关违规有害信息2.2万余条,处置平台账号4000余个、群组132个,下架违规产品1600余件。

(来源:网信中国)

4、2021年上半年工控系统(ICS)产品637个漏洞被曝光,影响到76家供应商

工业网络安全公司 Claroty 发布了两年一度的 ICS 风险和漏洞报告,该报告分析了跨 ICS 领域使用的领先自动化产品相关的漏洞形势。报告显示,2021 年上半年,共发布了 637 个影响工业控制系统 (ICS) 产品的漏洞,影响了 76 家供应商的产品。

Mozi是一种以物联网设备为目标的点对点 (P2P) 僵尸网络。根据新发现,该僵尸网络现已获得了新功能,使其能够在 Netgear、华为和中兴通讯制造的网关上实现持久性。

(来源:TheHackerNews)

北美能源可靠性公司(NERC)的年度报告显示,去年向北美电气行业信息共享中心报告的与网络安全相关的事件数量在许多类别中增加了一倍以上。

报告还指出,公用事业公司向电力信息共享和分析中心(E-ISAC)发送的事故报告数量比2019年增加了96%。网络安全事件被定义为可能对组织产生负面影响的事件,即使没有中断或可靠性影响,该事件也值得注意,应向E-ISAC报告。该报告建议,行业和政府“应该大幅提高网络和物理安全威胁信息共享的速度和细节,以应对有能力的民族国家对手和犯罪分子对关键基础设施的日益复杂和有针对性的攻击”。除此之外,还应审查网络安全标准、供应链采购和风险评估。

(来源:NERC)

在中间件和审查基础设施中实施TCP协议的弱点可以被武器化为一个载体,以对任何目标进行反射拒绝服务 (DoS) 放大攻击,超过了许多现有的基于UDP的放大因素。马里兰大学和科罗拉多大学博尔德分校的一组学者在USENIX安全研讨会上详细介绍了饱和攻击利用TCP 不合规的网络中间件——例如防火墙、入侵防御系统和深度数据包检查(DPI)盒 — 放大网络流量,数十万个IP地址提供的放大系数超过DNS、NTP 和 Memcached。

(来源:TheHackerNews)

缅因州官员最近透露,今年早些时候,该州阿鲁斯托克县两个农村污水系统遭到勒索软件攻击。所幸的是,没有支付任何费用,也没有客户数据受到损害。

(来源:SecurityWeek)

微软近期披露了一个为期一年的社会工程活动详细信息,运营商平均每隔37天就改变一次混淆和加密机制,包括依靠摩斯密码掩盖踪迹并偷偷地获取用户凭据。这些凭据随后将用作以后渗透尝试的初始入口点。

(来源:TheHackerNews)

安全研究人员发现了一种加密货币恶意程序会修改CPU设置以提高挖矿性能。目前该恶意程序主要针对Linux服务器。

(来源:Solidot)

研究人员披露了数十亿物联网(IoT)设备中使用的随机数生成器存在严重漏洞,这意味着大量用户将面临潜在的被攻击风险。

(来源:Freebuf)

全球知名的IT咨询公司埃森哲遭到了LockBit 2.0勒索软件攻击。该团伙在其泄漏网站上宣布了这一攻击。据称从埃森哲窃取了6TB的数据,并要求支付5000万美元的赎金,有2500台计算机受到损害。截止目前,埃森哲表示受影响的系统已从备份中恢复。

(来源:SecurityAffairs)

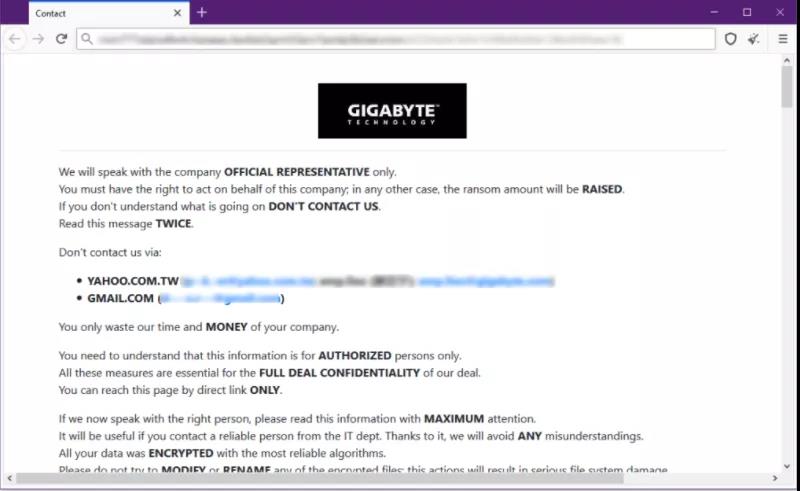

中国台湾硬件厂商技嘉遭遇RansomExx勒索软件攻击,致使其位于台湾的系统被迫关闭,黑客威胁称如果公司不支付赎金,将公开112GB 的公司内部数据。但技嘉表示攻击未影响生产系统,因为其目标是位于总部的少量内部服务器。

(来源:TheRecord)

意大利能源公司ERG报告说,在其系统遭受勒索软件攻击后,由于迅速部署了内部网络安全程序,它的ICT基础设施只经历了几次轻微的中断,目前正在克服这些中断。虽然该公司仅将该事件称为黑客攻击,但《共和国报》报道说,该攻击是由LockBit 2.0勒索软件组织发起的。

(来源:BleepingComputer)

美国网络安全和基础设施安全局 (CISA)披露了一个严重的物联网安全漏洞CVE-2021-28372, CVSSv3评分:9.6。该漏洞为ThroughTek Kalay P2P SDK中的远程代码执行漏洞,影响了数百万使用ThroughTek Kalay IoT云平台连接的物联网设备。成功利用此漏洞的攻击者能够收听实时音频、观看实时视频数据、破坏设备凭据、远程控制受影响设备并执行其它操作。

受影响版本

以下版本的 Kalay P2P SDK受此漏洞影响:

• 3.1.5及更早版本

• 带有nossl标签的SDK版本

• 不使用AuthKey 进行IOTC连接的设备固件

• 使用AVAPI 模块而不启用DTLS机制的设备固件

• 使用P2PTunnel或RDT模块的设备固件

修复建议

目前ThroughTek 已发布了 SDK 更新,建议参考以下方式及时修复或升级:

• 如果使用ThroughTek SDK v3.1.10及以上版本,请开启AuthKey和DTLS;

• 如果使用v3.1.10之前的旧版本ThroughTek SDK,请将库升级到v3.3.1.0或v3.4.2.0,并启用AuthKey和DTLS。

(来源:TheHackerNews)

台湾芯片设计商Realtek警告其WiFi模块附带的三个软件开发工具包(SDK)中存在四个安全漏洞,这些软件开发工具包用于至少65家供应商生产的近200款物联网设备。

漏洞列表如下:

• CVE-2021-35392(CVSS评分:8.1)由于不安全地制作 SSDP NOTIFY 消息,“WiFi 简单配置”服务器中的堆缓冲区溢出漏洞

• CVE-2021-35393(CVSS评分:8.1)由于 UPnP SUBSCRIBE/UNSUBSCRIBE 回调标头的不安全解析,“WiFi 简单配置”服务器中的堆栈缓冲区溢出漏洞

• CVE-2021-35394(CVSS评分:9.8)“UDPServer”MP 工具中的多个缓冲区溢出漏洞和任意命令注入漏洞

• CVE-2021-35395(CVSS评分:9.8)由于某些过长参数的不安全副本,HTTP Web 服务器“boa”中存在多个缓冲区溢出漏洞

受影响版本:

• Realtek SDK v2.x

• Realtek “Jungle” SDK v3.0/v3.1/v3.2/v3.4.x/v3.4T/v3.4T-CT

• Realtek “Luna” SDK最高版本1.3.2

修复建议:

目前这些漏洞已经在部分版本中修复。建议参考以下版本及时升级更新:

Realtek SDK branch 2.x:Realtek不再支持。

Realtek "Jungle" SDK:Realtek正在开发补丁,需向后移植

Realtek "Luna" SDK:升级到1.3.2a

下载链接:

https://www.realtek.com/en/cu-1-en/cu-1-taiwan-en

(来源:TheHackerNews)

本月,网络安全研究人员披露了14个攻击TCP/IP协议栈的漏洞,这些漏洞被被统称为“INFRA:HALT”,可用来攻击200多家厂商的数百万个OT设备,这些设备部署在工厂、发电、水处理和关键基础设施领域。

漏洞列表如下:

• CVE-2020-25928(CVSS评分:9.8)解析DNS响应时发生越界读/写,导致远程代码执行

• CVE-2021-31226(CVSS评分:9.1)解析HTTP post请求时的堆缓冲区溢出缺陷,导致远程代码执行

• CVE-2020-25927(CVSS评分:8.2)解析DNS响应时越界读取,导致拒绝服务

• CVE-2020-25767(CVSS评分:7.5)解析DNS域名时越界读取,导致拒绝服务和信息泄露

• CVE-2021-31227(CVSS评分:7.5)解析 HTTP post请求时的堆缓冲区溢出缺陷,导致拒绝服务

• CVE-2021-31400(CVSS评分:7.5)TCP带外紧急数据处理功能中的无限循环场景,导致拒绝服务

• CVE-2021-31401(CVSS评分:7.5)TCP标头处理代码中的整数溢出缺陷

• CVE-2020-35683(CVSS评分:7.5)解析ICMP数据包时越界读取,导致拒绝服务

• CVE-2020-35684(CVSS评分:7.5)解析TCP数据包时越界读取,导致拒绝服务

• CVE-2020-35685(CVSS评分:7.5)TCP连接中可预测的初始序列号(ISN),导致TCP 欺骗

• CVE-2021-27565(CVSS评分:7.5)收到未知HTTP请求时的拒绝服务条件

• CVE-2021-36762(CVSS评分:7.5)TFTP 数据包处理功能中的越界读取,导致拒绝服务

• CVE-2020-25926(CVSS评分:4.0)DNS 客户端没有设置足够随机的事务ID,导致缓存中毒

• CVE-2021-31228 (CVSS评分:4.0)可以预测DNS查询的源端口发送伪造的DNS响应包,导致缓存中毒

受影响版本:

NicheStack v4.3之前的所有版本

修复建议:

HCC Embedded公司已经为受影响的NicheStack 版本发布了相关补丁:

https://www.hcc-embedded.com/support/security-advisories

建议相关供应商(涉及嵌入式网络)及时升级更新,并向客户提供自己的更新。

(来源:TheHackerNews)

西门子和施耐德电气8月发布了18项安全建议,解决了影响其产品的50多个漏洞,包括补丁、缓解措施和一般安全建议,以降低攻击风险。

西门子

西门子在2021年8月补丁星期二发布了10条安全建议,共计涵盖了32个漏洞。其中严重有:

NAME:WRECK的DNS相关漏洞,会影响西门子SGT工业燃气轮机。

SIMATIC CP 1543-1和CP 1545-1设备的ProFTPD组件中的多个高危漏洞,攻击者可利用这些漏洞远程获取敏感信息或执行任意代码。

西门子SIMATIC S7-1200 PLC中存在的身份验证缺失漏洞为高危漏洞,攻击者可以利用该漏洞绕过身份验证并将任意程序下载到PLC。

SINEC NMS网络管理系统的操作系统命令注入问题,利用此漏洞需要管理权限。

施耐德

施耐德电气8月10日发布了八个新的公告,涵盖共计25个漏洞。其中两个公告涉及Windows漏洞对其NTZ Mekhanotronika Rus控制面板的影响。一个是针对HTTP协议栈远程代码执行漏洞,微软在5月份修补了该漏洞,另一个是针对与Windows Print Spooler服务相关的两个问题,包括臭名昭著的PrintNightmare漏洞。

另一个公告描述了使用CODESYS工业自动化软件引入的三个高危漏洞。这些漏洞影响了施耐德和其他几家主要供应商的工业控制系统。

Harmony HMI漏洞可能导致拒绝服务或未经授权的访问,Pro face GP Pro EX HMI屏幕编辑器和逻辑编程软件中的权限升级问题,以及AccuSine电源稳定产品中的信息泄露漏洞也为高危漏洞。

施耐德还针对影响AT&T实验室的压缩器(XMilI)和解压缩器(XDemill)实用程序的十二个漏洞发布了公告,这些实用程序用于该公司的一些EcoStruxure和SCADAPack产品。AT&T实验室不再支持受影响的软件,因此供应商不会发布补丁,但施耐德计划在未来自己的产品中解决这些漏洞。

(来源:SecurityWeek)

构建安全监测预警平台 提升网络安全监管质效

自主可控 | 融安网络多款产品完成国产化适配认证

人工智能大模型在工业网络安全领域的发展与应用前景

精准布局、全面开花!融安网络强势登榜《嘶吼2023网络安全产业图谱》

数以万计的光伏电站发电监视系统暴露于网络,或将成为黑客的攻击目标

业界认可!融安网络荣登《2023数据安全细分市场调研报告》多项领域

全面助推工业企业数智化转型 !融安网络携众多科技创新成果亮相第六届工业互联网大会

融安网络携数字储能电站安全物联网管控平台亮相2023国际数字能源展

实力认可!融安网络再次登榜2023中国数字安全专精特新百强企业

位居前列!融安网络强势入围2022深圳高成长企业TOP100榜单