石油巨头沙特阿美发生数据泄露导致1TB的数据被ZeroX团伙在暗网出售

沙特阿拉伯石油公司,又称沙特阿美,是世界上规模最大的石油与天然气上市企业之一。这家石油巨头拥有66000多名员工,年收入近2300亿美元。

本月,一个名为ZeroZ的恶意团伙在暗网上出售来自沙特拉美公司的1TB专有数据。该团伙称,这1TB泄露数据包含延布、吉赞、吉达、拉塔努拉、利雅得及达兰等多处城市的阿美炼油厂相关文件。

数据内容还涵盖:

1) 14254名员工的全部信息:姓名、照片、护照复印件、电子邮箱、电话号码、居留许可(Iqama卡)号、职称、身份证号码、家庭信息等。

2)包括/关于电力(供电)、建筑、工程、土木、施工管理、环境、机械、船舶、电信等系统的项目规范。

3)内部分析报告、协议、函件、定价表等。

4)网络布局所映射的IP地址、Scada点、Wi-Fi接入点、IP摄像机以及物联网设备等。

5)位置图与精确坐标。

6)沙特阿美客户名单、发票与合同。

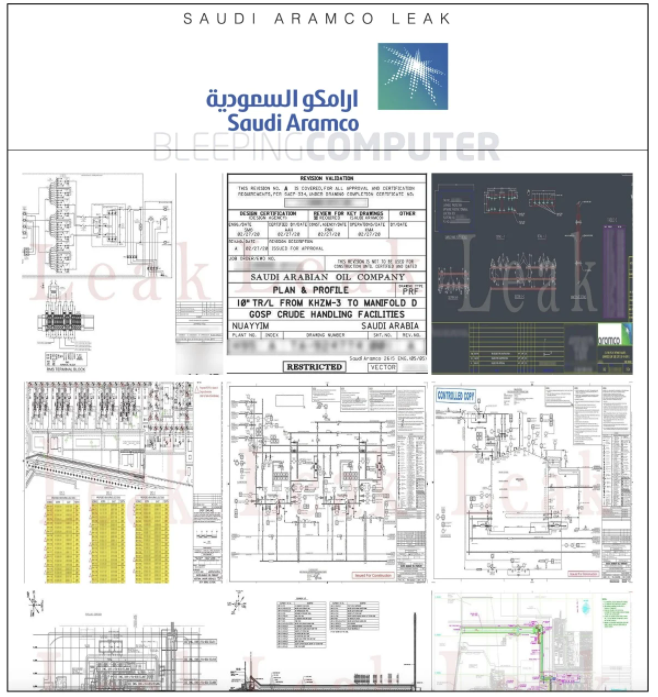

发布在泄露站点上的沙特阿美数据与蓝图样本

ZeroX已经对发布在泄露站点上的数据样本进行了个人身份信息(PII)编辑,单这1GB样本就开价2000美元,且要求买家以门罗币(XMR)的形式支付。同时,该团伙也向我们展示了另外一些未经编辑的近期文件,用于证明他们确实掌握着阿美石油的敏感信息。全部1TB数据的打包价为500万美元,但ZeroX团伙表示具体价格还可以再谈。而如果要求以排他形式购买这批数据(即不仅获取完整的1TB数据内容,同时要求ZeroX彻底擦除手头的副本),则价格预计将上扬至5000万美元。沙特阿美将此次数据泄露归因于第三方承包商,并表示事件未对公司的日常运营造成影响。

参考来源:BleepingComputer

英格兰北部的车站数百台触摸屏售票机遭勒索软件攻击后离线

近期,英格兰北部的车站的触摸屏售票机遭勒索软件攻击,导致整个网络中的数百台自助售票机离线。两个月前,该地区的 420 个车站安装了 600 台由Northern运营的触摸屏售票机。Northern的一位发言人表示,该公司的自助售票机在上周遇到了技术问题被迫离线 ,供应商正在调查离线的原因,但有迹象表明售票机服务受到勒索软件的网络攻击。

参考来源:ZDNet

IoT设备的恶意软件增长700%,Gafgyt 和 Mirai为主要威胁

网络安全公司Zscaler 2021年7月15日发表的企业中物联网威胁研究显示,自2019年以来,物联网恶意软件增长了 700%,Gafgyt 和 Mirai 仍然是最活跃的恶意软件家族,占拦截物联网恶意软件的 97%。其他活跃的家族包括Tsunami、VPNFilter和 Hajime。技术、制造、零售和批发以及医疗保健行业占物联网攻击受害者的 98%。大多数攻击起源于中国、美国和印度。物联网攻击的大多数目标位于爱尔兰、美国和中国。

参考来源:Zscaler

厄瓜多尔国营电信公司遭受勒索软件攻击,导致多种业务中断

近日,厄瓜多尔国营电信公司 (Corporación Nacional de Telecomunicación,简称CNT)遭遇勒索软件攻击,导致业务运营、支付渠道和客户支持中断。

CNT是厄瓜多尔国营电信运营商,主要负责提供固定电话服务、移动服务、卫星电视与互联网连接。造成此次攻击的是RansomEXX勒索软件。安全研究员Germán Fernández提供了该勒索团伙数据披露网站的地址。网站中的警告信息表示,如果CNT公司不支付赎金,该团伙威胁将公开攻击期间窃取到的数据。

参考来源:BleepingComputer

俄罗斯关键基础设施今年上半年遭受的网络攻击比去年增加150

俄罗斯卫星通讯社7月12日消息,俄罗斯无线射频中心下属科技中心公布的研究报告写道,2021年前6个月,俄罗斯关键基础设施遭到的网络攻击次数比去年增加了150%。

报告指出,“2021年上半年,俄罗斯关键基础设施遭到的攻击次数是去年的两倍多(增加150%)。与此同时,40%的攻击由网络犯罪分子实施,60%由国家资助的行为体实施。”

报告援引科技中心主任亚历山大·费多托夫的话指出,“遭攻击的关键信息基础设施的比例仍然极高,攻击次数和赎金额继续增加。”他表示,100-200万美元“已经成为加密黑客攻击后的平均赎金”。

参考来源:SINA

网络安全研究人员近日揭露了 TrickBot恶意软件想要卷土重来的意图,这个总部位于俄罗斯的跨国网络犯罪组织正在幕后积极扩张,以应对执法部门最近对它们的打击行动,TrickBot 正在尝试改造其攻击基础设施。此次发现的新模块用于监控和收集受害者的信息,使用自定义的通信协议来隐藏 C&C 服务器和受害者之间的数据传输。这就使得攻击难以被发现。

参考来源:TheHackerNews

伊朗铁路系统遭到网络攻击,黑客在车站的显示板上发布虚假信息

据伊朗当地媒体报道,伊朗铁路系统7月9日遭受了网络攻击,黑客在全国各地车站的显示屏上发布“火车延误或取消”的虚假信息,并提供了该国最高领导人哈梅内伊的办公室电话号码,他们敦促乘客拨打电话询问信息。目前还没有组织声称对这一事件负责,也尚不清楚所报道的攻击是否对伊朗的计算机和互联网系统造成了破坏。

参考来源:TheTimesofIsrael

Kaseya是一家IT服务提供商,提供自动化软件和远程管理软件,其下产品 Kaseya VSA 是一款远程监控和管理软件工具,可以帮助管理客户端系统,并且具有客户端系统的管理员权限。此次供应链攻击似乎涉及利用漏洞和发送恶意 Kaseya VSA软件更新。该更新提供了一种勒索软件,可以加密受感染系统上的文件。在部署勒索软件之前,攻击者会禁用VSA管理员帐户。根据Huntress的说法,这次攻击似乎是由REvil/Sodinokibi勒索软件实施的。

参考来源:SecurityWeek

CISA发布警报,称在被攻击的Pulse Secure设备上发现了13个恶意软件样本。自2020年6月以来,美国政府机构、关键基础设施和各行业公司的Pulse Secure设备一直是攻击者的目标,攻击者利用多个漏洞(CVE-2019-11510、CVE-2020-8260、CVE-2020-8243和CVE-2021-2289)入侵并安装webshell。强烈建议管理员查看相关恶意软件的分析报告,并了解攻击者的技术、策略和程序(TTP)以及入侵指标(IOC)。

参考来源:CISA

趋势科技发布了一份新报告,描述了2020年影响工业控制系统(ICS)端点的威胁。该报告称,去年勒索软件感染显着增加,主要是由于9月至12月期间发起的Sodinokibi(REvil)、Ryuk、Neflim 和 LockBit 攻击增加。ICS中的勒索软件可能会导致物理进程无法查看和控制,因为此类攻击会加密呈现接口所需的各种文件,包括图像和配置文件。该报告还深入研究了在ICS上检测到的加密货币矿工感染。名为 MALXMR 的恶意软件分布最广,检测率最高的是印度,该国在WannaCry感染方面也位居榜首。

参考来源:TrendMicro

近日,国外安全研究人员披露了在HP、Xerox 和 Samsung 打印机驱动程序中发现的一个存在了16年的本地权限提升漏洞(CVE-2021-3438),CVSS评分为8.8。该漏洞已经在Windows 系统中潜伏了16年之久,影响全球数亿台设备和数百万用户。成功利用此漏洞的攻击者能够提升到 SYSTEM 权限并在内核模式下运行代码,并允许攻击者安装程序、查看、更改、加密或删除数据,或者创建具有完全用户权限的新帐户。

受影响版本:

惠普列出了380种受该漏洞影响的打印机型号,请参考补丁链接进行查询。

漏洞修复建议:

惠普和施乐已经针对该漏洞发布了补丁

下载链接:

https://support.hp.com/us-en/document/ish_3900395-3833905-16/hpsbpi03724

https://securitydocs.business.xerox.com/wp-content/uploads/2021/05/cert_Security_Mini_Bulletin_XRX21K_for_B2XX_PH30xx_3260_3320_WC3025_32xx_33xx.pdf

参考来源:SentinelOne

根据CISA的一份报告,三菱电机有新固件可用于处理其 MELSEC-F 系列中的空指针解引用漏洞(CVE-2021-20596),CVSSv3评分为8.6。成功利用此漏洞可能会导致与产品通信的拒绝服务条件。可能需要系统重置才能恢复。

受影响版本:

FX3U-ENET:固件版本 1.14 及更早版本

FX3U-ENET-L:固件版本 1.14 及更早版本

FX3U-ENET-P502:固件版本 1.14 及更早版本

漏洞修复建议:

三菱电机建议尽可能使用最新版本的固件。固定产品及版本如下:

FX3U-ENET:固件版本1.16及以上

FX3U-ENET-L:固件版本1.16及以上

FX3U-ENET-P502:固件版本1.16及以上

参考来源:CISA

Allen Bradley Micrologix 1100是荷兰Allen Bradley公司的一款用于工业环境的可编程控制器。

Rockwell和美国网络安全和基础设施安全局(CISA)本月发布安全公告,MicroLogix 1100 存在输入验证错误漏洞(CVE-2021-33012),CVSSv3评分为8.6。当控制器切换到运行模式时,发送特制命令的远程、未经身份验证的攻击者可能会导致PLC 出现故障,从而导致拒绝服务条件。如果被成功利用,该漏洞会导致控制器在切换到RUN模式时出现故障。

受影响版本:

MicroLogix 1100:所有版本

漏洞修复建议:

Rockwell尚未针对该漏洞发布补丁。它建议客户将控制器开关设置为RUN模式以防止远程编程。鼓励用户拥有项目的备份副本,以防需要从事件中恢复。还建议用户迁移到 Micro870 控制器。

参考来源:CISA

工业自动化解决方案提供商 MDT Software 已修补其旗舰产品 MDT AutoSave 中的几个关键和高严重性漏洞。

MDT AutoSave中存在命令注入漏洞(CVE-2021-32933),CVSSv3评分为10.0。该漏洞源于应用的API未对数据数据做有效验证,攻击者可通过在API中注入命令来执行系统命令。第二个严重漏洞为SQL注入漏洞(CVE-2021-32953),CVSSv3评分为9.8。该漏洞源于攻击者可以利用SQL命令在系统中创建一个新用户并更新用户的权限,从而允许攻击者登录系统。

受影响版本:

MDT AutoSave v6.02.06 之前版本和 v7.00-7.04

AutoSave for System Platform (A4SP) 4.01 之前的版本和 5.0

漏洞修复建议:

供应商在2020年12月至2021年6月的不同时间为每个受影响的产品发布了补丁,建议及时更新版本。

参考来源:SecurityWeek

D-Link 发布固件修补程序以解决基于DIR-3040 AC3000的无线互联网路由器中的多个漏洞。

成功利用这些漏洞,攻击者能够在未打补丁的路由器上执行任意代码、访问敏感信息或在触发拒绝服务状态后使路由器崩溃。

2020年7月15日,D-Link 已修复固件版本1.13B03中的多个漏洞,修复的漏洞包括:

• CVE-2021-21816:Syslog 信息泄露漏洞,CVSSv3评分为 6.2

该漏洞允许远程攻击者访问潜在的敏感信息。

• CVE-2021-21817:Zebra IP路由管理器信息泄露漏洞,CVSSv3评分为 6.9

该漏洞允许远程攻击者可以未经授权访问系统上的敏感信息。

• CVE-2021-21818:Zebra IP路由管理器硬编码密码漏洞,CVSSv3评分为 7.1

该漏洞允许远程攻击者执行拒绝服务 (DoS) 攻击。

• CVE-2021-21819:Libcli命令注入漏洞,CVSSv3评分为 8.3

该漏洞允许远程用户在目标系统上执行任意 shell 命令。

• CVE-2021-21820:Libcli测试环境硬编码密码漏洞,CVSSv3评分为 9.1

该漏洞允许远程攻击者获得对易受攻击系统的完全访问权限。

受影响版本:

D-Link DIR-3040 固件 <= v1.13B03

漏洞修复建议:

目前这些漏洞已经修复,建议及时应用D-Link DIR-3040 v1.13B03补丁。

下载链接:

https://support.dlink.com/resource/SECURITY_ADVISEMENTS/DIR-3040/REVA/DIR-3040_REVA_FIRMWARE_v1.13B03_HOTFIX.zip

参考来源:BleepingComputer,CYBERSECURITYHELP

国外安全研究人员在施耐德电气Modicon PLC中发现了一个身份验证绕过漏洞ModiPwn(CVE-2021-22779),CVSSv3评分为9.8。该漏洞可用于绕过PLC中的安全机制来劫持设备,未经身份验证的攻击者可能会滥用未记录的命令,这些未记录的命令可以允许对 PLC 进行完全控制,进而可以控制它所使用的任何工业设备。要发动攻击,只需要对目标PLC进行网络访问。

受影响版本:

Modicon M580 PLC

Modicon M340 PLC

漏洞修复建议:

目前该漏洞尚未发布补丁,但本月施耐德电气安全通告中提供此漏洞缓解措施

下载链接:

https://download.schneider-electric.com/files?p_Doc_Ref=SEVD-2021-194-01

参考来源:ARMIS

2021年7月13日,西门子发布了18个安全公告,涉及多款产品近80个漏洞。目前已经修复了一些漏洞,而其他漏洞也正在修复中,未修复的漏洞可以使用缓解措施。

其中有三个公告评级为严重,它们都与第三方组件有关。分别如下:

1.基于 VxWorks 的工业产品中的 DHCP 客户端漏洞

CVE-2015-8011:缓冲区溢出漏洞,CVSSv3评分为 9.8

远程攻击者可以发送特制的数据包,造成拒绝服务并可能执行任意代码。

CVE-2020-27827:不受控制的资源消耗漏洞,CVSSv3评分为 7.5

远程攻击者发送特制的LLDP数据包。可能会导致处理数据时内存丢失

受影响的产品包括SIMATIC HMI及SIMATIC NET CP通信处理器等。

2.基于 VxWorks 的工业产品中的 DHCP 客户端漏洞

CVE-2021-29998:缓冲区溢出漏洞,CVSSv3评分为 9.8

攻击者可利用此漏洞导致堆溢出。

该漏洞影响 RUGGEDCOM WIN、SCALANCE X、SIMATIC RF 和 SIPLUS 产品。

3.西门子产品中的 WIBU Systems CodeMeter Runtime 漏洞

CVE-2021-20093:缓冲区读取漏洞,CVSSv3评分为 9.1

未经身份验证的攻击者可以使CodeMeter Runtime服务器崩溃或获取内存内容。

西门子的多个产品使用该组件进行许可证管理。

该公司已经或正在修补 RUGGEDCOM ROS 设备、SINAMICS PERFECT HARMONYGH180 中压驱动器、SINUMERIK 数控系统、SIMATIC软件产品、Solid Edge 设计软件、SINUMERIKIntegrate 产品套件以及使用Profinet 发现和配置协议 (DCP)。

参考来源:Siemens

本月,SolarWinds发布安全公告,修复Serv-U中存在的远程代码执行漏洞(CVE-2021-35211),CVSSv3评分为 9.4。该漏洞为微软发现在野利用后向SolarWinds报告,并提供了漏洞利用的证明。成功利用此漏洞的远程攻击者能够以特殊权限执行任意代码,然后在受影响的系统上安装并运行程序、查看、更改或删除数据等。

受影响版本:

Serv-U <= 15.2.3 HF1

漏洞修复建议:

目前该漏洞已在Serv-U 15.2.3 HF2中修复,请受影响的用户按以下方式进行安装更新:

Serv-U 15.2.3 HF1版本:直接升级更新至Serv-U 15.2.3 HF2;

Serv-U 15.2.3版本:先升级更新至Serv-U 15.2.3 HF1 ,然后再升级更新至Serv-U 15.2.3 HF2;

15.2.3之前的所有Serv-U 版本:先升级更新至Serv-U 15.2.3,再升级更新至Serv-U 15.2.3 HF1 ,然后再升级更新至 Serv-U 15.2.3HF2

下载链接:

https://customerportal.solarwinds.com/

参考来源:SolarWinds

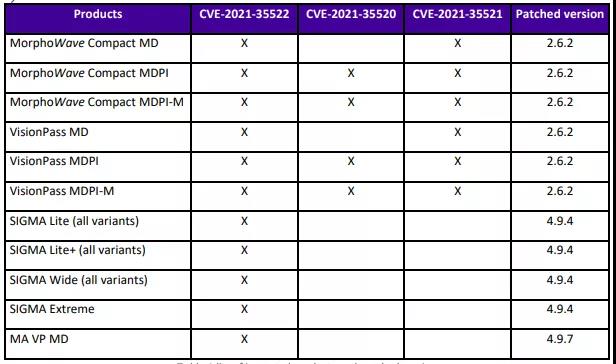

IDEMIA Morpho Wave Compact是idemia的一个工控设备。非接触式指纹扫描仪。

IDEMIA 本月发布安全公告,修复了三个漏洞:

CVE-2021-35522:缓冲区溢出漏洞,CVSSv3评分为 9.8

攻击者可以利用某些thrift命令处理上的堆栈缓冲区溢出进行攻击,在易受攻击固件的设备上执行远程代码。

CVE-2021-35520:堆缓冲区溢出漏洞 CVSSv3评分为 6.2

串行端口处理程序中的堆溢出漏洞。如果攻击者可以物理访问串行端口,可导致拒绝服务。

CVE-2021-35521:路径遍历漏洞,CVSSv3评分为 5.9

攻击者可利用该漏洞允许读取和写入任意文件。

受影响版本:

受影响产品和补丁版本列表

漏洞修复建议:

为防止这些漏洞被利用,建议用户安装最新版本的固件

参考来源:IDEMIA

WAGO是一家专门从事电气连接和自动化解决方案的德国公司,WAGO的PFC100和PFC200(PLC)、其边缘控制器产品和触摸屏600(HMI)受到四个严重漏洞影响:

• CVE-2021-34569:WAGO PFC 诊断工具—越界写入,CVSS评分为10.0

攻击者可以发送包含操作系统命令的特制数据包来使诊断工具崩溃并写入内存。

• CVE-2021-34566:WAGO PFC iocheckd 服务“I/O-Check”—共享内存缓冲区溢出,CVSS评分为9.1

攻击者可以发送一个包含操作系统命令的特制数据包来使iocheck进程崩溃并写入内存。

• CVE-2021-34567:WAGO PFC iocheckd 服务“I/O-Check”—越界读取,CVSS评分为8.2

攻击者可以发送包含操作系统命令的特制数据包来引发拒绝服务和越界读取。

• CVE-2021-34568:WAGO PFC iocheckd 服务“I/O-Check”—无限制的资源,CVSS评分为7.5

攻击者可以发送包含操作系统命令的特制数据包来引发拒绝服务。

通过利用这些漏洞,攻击者可能操纵或破坏设备,访问控制 OT 网络。

受影响版本:

以下产品的所有固件版本 <= FW18 Patch 2都受到影响:

Series PFC100 (750-81xx/xxx-xxx)

Series PFC200 (750-82xx/xxx-xxx)

Series Wago Edge Controller 752-8303/8000-0002

Series Wago Touch Panel 600 Standard Line (762-4xxx)

Series Wago Touch Panel 600 Advanced Line (762-5xxx)

Series Wago Touch Panel 600 Marine Line (762-6xxx)

漏洞修复建议:

禁用 I/O-Check 服务

限制对设备的网络访问

目前这些漏洞已经在FW18 Patch 3中修复,建议所有受影响的用户更新到最新固件版本。

参考来源:CERT@VDE

作为工控安全技术领军企业,融安网络专业从事于工业控制系统网络安全,拥有国际领先、完整自主知识产权的安全测试和防护技术,开发出全面覆盖工业互联网、工业物联网的保护监测、检测、管理、工业安全态势等系列产品,为电力、轨道交通、石化、军工、冶金、燃气、水务、智能制造等国家重点行业客户提供完整的工业互联网安全解决方案。

融安网络将秉承持续精进软硬件的创新,为工业智能化——“中国制造2025”植入安全基因,实现从“工业控制系统的安全”到“安全的工业控制系统”的跨越,构建可持续发展的工业互联网安全防护体系。

融安网络将秉承“客户至上、用心服务”的服务理念,为客户提供7*24H专业、高效的安全服务,为用户精准预警及响应,为您的业务保驾护航。如您有关工控安全的相关需求,可直接拨打全国客服热线 4008-696-715,我们将竭诚为您服务。

构建安全监测预警平台 提升网络安全监管质效

自主可控 | 融安网络多款产品完成国产化适配认证

人工智能大模型在工业网络安全领域的发展与应用前景

精准布局、全面开花!融安网络强势登榜《嘶吼2023网络安全产业图谱》

数以万计的光伏电站发电监视系统暴露于网络,或将成为黑客的攻击目标

业界认可!融安网络荣登《2023数据安全细分市场调研报告》多项领域

全面助推工业企业数智化转型 !融安网络携众多科技创新成果亮相第六届工业互联网大会

融安网络携数字储能电站安全物联网管控平台亮相2023国际数字能源展

实力认可!融安网络再次登榜2023中国数字安全专精特新百强企业

位居前列!融安网络强势入围2022深圳高成长企业TOP100榜单