一、行业发展动态

1、工信部印发“十四五”信息化和工业化深度融合发展规划

11月30日,工业和信息化部印发“十四五”信息化和工业化深度融合发展规划。规划提出,到2025年,信息化和工业化在更广范围、更深程度、更高水平上实现融合发展,新一代信息技术向制造业各领域加速渗透,范围显著扩展、程度持续深化、质量大幅提升,制造业数字化转型步伐明显加快,全国两化融合发展指数达到105。

(来源:工信部)

2、工信部发布《“十四五”信息通信行业发展规划》将全面加强网络安全建设

11月16日,工业和信息化部发布《“十四五”信息通信行业发展规划》(下称《规划》)。《规划》包括4大部分、26条发展重点、近3万字,描绘了信息通信行业的发展蓝图,是未来五年加快建设网络强国和数字中国、推进信息通信行业高质量发展、引导市场主体行为、配置政府公共资源的指导性文件。

(来源:工信部)

3、卡巴斯基发布2022年ICS和工业企业威胁报告

近日,卡巴斯基针对2022年可预料的工控威胁发布公告,公告指出随着企业网络安全的改善,以及越来越多的工具和保护措施的引入正在导致网络威胁的不断发展。2022年,企业应重点关注:攻击者目标数量减少,更具针对性;恶意软件生命周期缩短,攻击者采用频繁升级恶意软件的策略,来突破安全解决方案的防御能力;最大限度地减少恶意基础设施的使用,监控防御难度增加;APT不再注重于高级,而是变得更加注重持久性。

(来源:Kaspersky)

4、美国政府警告:关键基础设施应警惕勒索软件攻击

网络安全和基础设施安全局(CISA)和FBI警告关键基础设施合作伙伴和公共/私营部门组织不要在假期期间放松对勒索软件攻击的防御。攻击者经常利用周末和假期对网络安全攻击响应能力下降的机会来尝试破坏公共和私营部门组织的关键网络和系统。

(来源:BleepingComputer)

5、新西兰一年内恶意网络攻击翻番

根据新西兰网络安全中心的数据,新西兰出于犯罪或经济动机的不良行为者实施的网络攻击几乎翻了一番,从2019-20年的14%增加到过去一年的27%。

(来源:InfoRiskToday)

6、52% 的中小企业在去年经历了网络攻击

Devolutions 的一项调查显示,52% 的中小企业在去年经历过网络攻击,10% 经历过 10 次以上的网络攻击。

(来源:InfoRiskToday)

7、零售业安全事件频发,全球供应链危机加剧

Imperva 对零售业网络安全风险的 12 个月分析表明,2021 年假日购物季将被网络犯罪分子进一步扰乱,他们希望制造混乱并利用前所未有的全球供应链危机。网络安全活动水平的提高是零售商的基本业务风险。从网站中断到在线欺诈,安全事件会导致销售损失和客户不满。

(来源:HELPNETSECURITY)

二、安全事件

1、太古海事遭Cl0p勒索团伙攻击导致信息泄露

太古集团的海事服务部门SPO(Swire Pacific Offshore)确认其遭到Cl0p团伙的勒索攻击。该公司称此次攻击可能会暴露员工的个人信息和公司的机密商业信息。

(来源:HackRead)

2、生物制药公司遭到Hive勒索软件攻击

11月24日,生物制药公司Supernus Pharmaceuticals,Inc宣布,它最近成为勒索软件攻击的目标。此次袭击对业务没有重大影响,也没有对公司的运营造成任何严重干扰。公司继续不间断地运营,目前预计不会向任何犯罪勒索软件集团支付任何赎金。

(来源:Data Breaches)

3、风力发电机制造商维斯塔斯遭受网络攻击后,关闭了多个地点的IT系统

全球最大的风力发电机制造商维斯塔斯在11月19日发现了网络安全事件,并立即关闭了多个业务部门和地点的 IT 系统。Vestas在一份声明中表示:“客户、员工和其他利益相关者可能会受到公司系统关闭的影响。我们正在与内部和外部伙伴合作,全面遏制这个问题,恢复我们的系统。”

(来源:Vestas)

4、数百万的路由器和物联网设备面临新的Golang恶意软件(BotenaGo)威胁

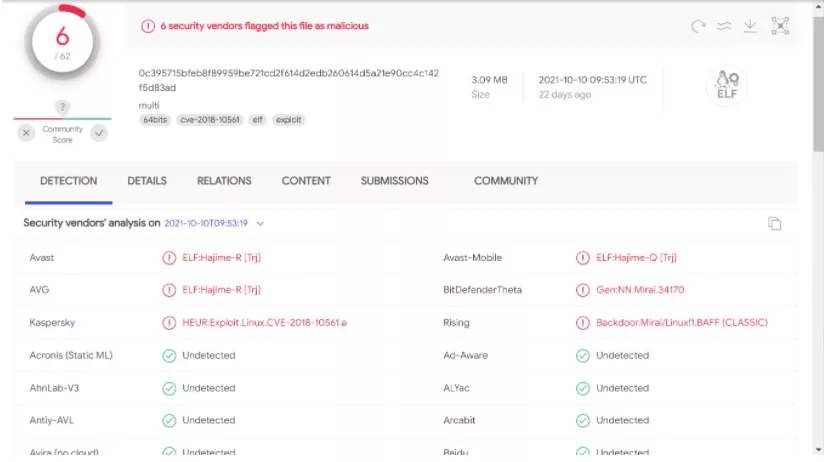

近日,研究人员发现了用开源编程语言 Golang 编写的新恶意软件。它部署了 30 多个漏洞利用程序,有可能针对数百万个路由器和物联网设备展开攻击。目前BotenaGo恶意软件的反病毒(AV)检测率极低,VirusTotal中仅发现6/62个已知AV,尚不清楚该恶意软件背后的攻击者和受感染设备的数量。

(来源:AT&T cybersecurity)

5、澳大利亚水供应商SunWater遭黑客入侵控制长达九个月未被发现

澳大利亚昆士兰审计署发布了年度财务审计报告,显示昆士兰的用水供应商SunWater被黑客入侵控制长达9个月,且始终未被发现。再次表明需要为关键基础设施提供更好的网络防御。

SunWater为澳大利亚国有供水运营商,负责运营19个水坝、80个泵站以及长达2500多千米的管道。报告显示,在2020年8月至2021年5月之间,攻击者设法侵入了用于存储供水商客户信息的网络服务器,但黑客似乎对窃取敏感数据并不感兴趣,只是植入自定义恶意软件,将大量访问流量重定向到了某在线视频平台以增加访问量。目前没有证据表明有任何客户或财务等信息泄露。

(来源:BleepingComputer)

6、零售巨头遭受勒索攻击,黑客最初索要赎金高达2.4亿美元

MediaMarkt是欧洲最大的消费电子产品零售商,在 13 个国家/地区拥有 1,000 多家商店。MediaMarkt拥有约53,000名员工,总销售额为208亿欧元。据Bleeping Computer 网站披露,MediaMarkt 遭遇了 Hive 勒索攻击,攻击者最初索要赎金高达2.4亿美元,导致 IT 系统关闭,荷兰和德国的商店运营中断。

(来源:BleepingComputer)

7、多伦多公共交通系统遭到勒索软件攻击

多伦多交通委员会表示,勒索软件攻击扰乱了多伦多公共交通机构的活动,并关闭了司机和通勤者使用的多个系统,包括内部电子邮件服务器、视频驾驶员通信系统TTC Vision、为残疾人提供交通工具预订门户Wheel-Trans、车站平台屏幕上的车辆信息、内部旅行计划应用程序、以及车辆实时预报服务。司机被迫使用经典的基于无线电的通信系统进行通信。

(来源:TheRecord)

三、重要安全漏洞

1、联发科芯片存在多个漏洞,影响全球37%的智能手机

联发科是全球智能手机芯片的领导者,联发科系统芯片(SoC)已嵌入全球约37%的智能手机和物联网设备中,包括来自小米、Oppo、Realme、Vivo等。近日,研究人员发现了联发科芯片中的多个漏洞:

• CVE-2021-0661不正确的边界检查导致越界写入和本地权限提升

• CVE-2021-0662不正确的边界检查导致越界写入和本地权限提升

• CVE-2021-0663不正确的边界检查导致越界写入和本地权限提升

• CVE-2021-0673详细信息将于下个月披露

通过利用这些漏洞,攻击者可能会执行本地权限提升攻击,向DSP固件发送消息,然后在DSP芯片本身上隐藏或运行代码。

受影响芯片组:

IMT6779、MT6781、MT6785、MT6853、MT6853T、MT6873、MT6875、MT6877、MT6883、MT6885、MT6889、MT6891、MT6893、MT8797

受影响的软件版本:安卓 9.0、10.0、11.0

修复建议

目前CVE-2021-0661、CVE-2021-0662和CVE-2021-0663已在2021年10月发布的联发科技安全公告中修复,CVE-2021-0673将由下个月的安全更新修复。

(来源:BleepingComputer)

2、工业应用的企业级Wi-Fi模块中存在多个严重漏洞

近日,研究人员在Lantronix的嵌入式Wi-Fi模块PremierWave 2050中发现了21个漏洞,其中大多为严重漏洞或高危漏洞,该模块是专门为关键工业及商业应用设计的。

漏洞信息如下:

• CVE-2021-21872(CVSS评分:9.9)Traceroute 操作系统命令注入漏洞

• CVE-2021-21873(CVSS评分:9.1)操作系统命令注入漏洞

• CVE-2021-21875(CVSS评分:9.1)操作系统命令注入漏洞

• CVE-2021-21876(CVSS评分:9.1)Web Manager FsTFtp操作系统"PUT"命令注入

• CVE-2021-21877(CVSS评分:9.1)Web Manager FsTFtp 操作系统"GET"命令注入

• CVE-2021-21881(CVSS评分:9.9)操作系统命令注入漏洞

• CVE-2021-21882(CVSS评分:9.9)Web Manager FsUnmount 操作系统命令注入

• CVE-2021-21883(CVSS评分:9.9)Web Manager Diagnostics:Ping操作系统命令注入

• CVE-2021-21884(CVSS评分:9.1)Web Manager SslGenerateCSR操作系统命令注入

• CVE-2021-21887(CVSS评分:9.1)Web Manager SslGenerateCSR缓冲区溢出漏洞

• CVE-2021-21888(CVSS评分:9.1)SslGenerateCertificate操作系统命令注入

• CVE-2021-21889(CVSS评分:9.9)Web Manager Ping基于堆栈的缓冲区溢出

• CVE-2021-21892(CVSS评分:9.1)FsUnmount 基于堆栈的缓冲区溢出

• CVE-2021-21879(CVSS评分:9.9)文件上传目录遍历漏洞

• CVE-2021-21880(CVSS评分:7.2)Web Manager FsCopyFile目录遍历漏洞

• CVE-2021-21885(CVSS评分:7.2)Web Manager FsMove 目录遍历漏洞

• CVE-2021-21894(CVSS评分:9.1)Web Manager FsTFtp 目录遍历漏

• CVE-2021-21895(CVSS评分:9.1)Web Manager FsTFtp 目录遍历漏洞

• CVE-2021-21896(CVSS评分:4.9)Web Manager FsBrowseClean 目录遍历漏洞

• CVE-2021-21886(CVSS评分4.3)Web Manager FSBrowsePage 目录遍历漏洞

• CVE-2021-21878(CVSS评分4.9)输入验证错误

攻击者可利用其中一些漏洞来执行一系列恶意操作,包括执行任意代码以及删除或替换目标设备上的文件。

受影响版本

Lantronix PremierWave 2050 8.9.0.0R4

修复建议

目前Lantronix已经修复了这些漏洞,建议及时升级更新到Lantronix PremierWave 2050 9.10.0.0R4或更高版本

下载链接:

https://ltrxdev.atlassian.net/wiki/spaces/LTRXTS/pages/106922033/Latest+Firmware+for+the+PremierWave+2050

(来源:Cisco Talos)

3、西门子和施耐德11月修复了53个安全漏洞

西门子和施耐德电气11月发布了20份安全公告,修复产品中 50多个漏洞。

西门子

西门子发布了13条公告,描述了36个漏洞。其中重点关注NUCLEUS:13。

NUCLEUS:13 是研究人员在西门子拥有的 Nucleus TCP/IP 堆栈中发现的 13 个漏洞的名称。而Nucleus一般在医疗设备、汽车、智能手机、物联网设备、工业PLC等设备中的片上系统板上运行。远程攻击者可以利用这些漏洞实现远程代码执行、DoS 攻击和和信息泄露。这十三个漏洞中有十二个是中危或高危漏洞,其中最严重的是CVE-2021-31886,CVSS为9.8分,是一个影响FTP服务器组件的严重漏洞,可能允许攻击者控制易受攻击的设备。

西门子的公告解决了Siveillance Video DLNA Server中的路径遍历漏洞,SENTRON powermanager V3 中的本地代码执行和权限提升漏洞,NX 中的代码执行漏洞以及 PSS、SICAM 和 SIMATIC 产品中的 DoS 漏洞,Climatix POL909的信息泄露漏洞,SIMATIC RTLS 定位管理器的 DoS 和信息泄露漏洞、Mendi 信息泄露和内容操作漏洞和 NX的代码执行漏洞等。

施耐德电气

施耐德电气11月发布了七项建议,修复了17个漏洞。包括导致代码执行、信息泄露、DoS 攻击的漏洞。

(来源:SecurityWeek)

关于融安网络

融安网络专业从事于工业控制系统网络安全,拥有国际领先、完整自主知识产权的安全测试和防护技术,开发出全面覆盖工业互联网、工业物联网的保护监测、检测、管理、工业安全态势等系列产品,为电力、轨道交通、石化、军工、冶金、燃气、水务、智能制造等国家重点行业客户提供完整的工业互联网安全解决方案。

融安网络将秉承持续精进软硬件的创新,为工业智能化——“中国制造2025”植入安全基因,实现从“工业控制系统的安全”到“安全的工业控制系统”的跨越,构建可持续发展的工业互联网安全防护体系。